Website Vietnam Airlines và hệ thống thông tin sân bay bị tấn công thế nào?

(QNO) - Chiều 29/7, trang web chính thức của Hãng hàng không quốc gia Việt Nam (Vietnam Airlines) bị thay đổi hoàn toàn giao diện trang chủ. Cùng thời điểm, các màn hình thông tin thông báo chuyến bay ở hai sân Nội Bài và Tân Sơn Nhất cũng đồng loạt đăng tải những hàng chữ Trung Quốc với nội dung xuyên tạc về tình hình biển Đông.

|

|

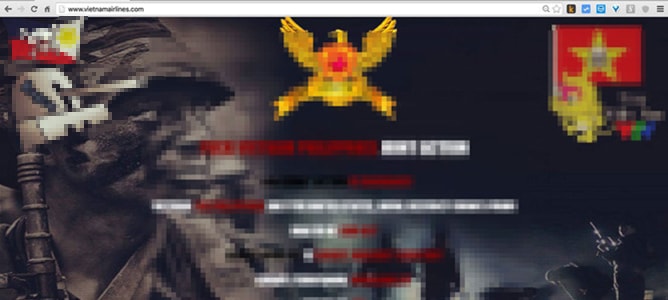

Chiều qua, người dùng khi truy cập vào địa chỉ https://www.vietnamairlines.com sẽ nhận được thông báo website đã bị hack, nội dung trang chủ được thay đổi hoàn toàn. Trên trang xuất hiện các ngôn ngữ kích động và để lại thông tin rằng nhóm hacker 1937cn (Trung Quốc) đã thực hiện vụ tấn công này.

Đến hơn 17h cùng ngày, trang web của Vietnam Airlines đã có thể truy cập lại bình thường. Tuy nhiên, tin tặc cũng đã kịp phát tán một lượng dữ liệu hơn 90 Mb chứa danh sách hơn 400.000 tài khoản của những hội viên Vietnam Airlines với đầy đủ thông tin như ngày gia nhập, điểm tích lũy, ngày hết hạn...

Nhận định về sự việc trên, ông Ngô Tuấn Anh, Phó chủ tịch phụ trách an ninh mạng Bkav cho biết: "Việc website bị deface và hệ thống âm thanh, màn hình thông báo tại nhà ga bị chiếm quyền cho thấy hacker đã xâm nhập được sâu vào hệ thống. Khả năng lớn là máy quản trị viên đã bị kiểm soát, theo dõi bởi phần mềm gián điệp (spyware). Đây là cách thức tấn công không mới, thông thường các phần mềm gián điệp này lợi dụng lỗ hổng an ninh trong file văn bản (Word, Excel, Power Point) để phát tán. Các phần mềm gián điệp này không phải là những virus lây nhiễm một cách ngẫu nhiên vào hệ thống mà được phát tán một cách có chủ đích".

Theo chuyên gia bảo mật của Bkav, một kịch bản tấn công đơn giản thường được những kẻ đứng đằng sau mạng lưới ngầm này sử dụng để phát tán phần mềm gián điệp là gửi email đính kèm các file văn bản với nội dung là một văn bản có thật của nơi bị tấn công, địa chỉ email là có thật, mở file ra thì đúng là có nội dung có thật nhưng đồng thời lại bị nhiễm virus do trong file có chứa sẵn phần mềm gián điệp.

Khi các file văn bản này được mở ra, phần mềm gián điệp sẽ xâm nhập, kiểm soát máy tính. Chúng ẩn náu bằng cách giả dạng các phần mềm phổ biến như Windows Update, Adobe Flash, Bộ gõ Unikey, Từ điển… Chúng chỉ hoạt động khi có lệnh của những kẻ điều khiển chúng nên rất khó phát hiện. Các mã độc này âm thầm đánh cắp thông tin… gửi về máy chủ điều khiển, đồng thời thông qua máy chủ điều khiển, chúng nhận lệnh để thực hiện các hành vi phá hoại khác.

"Cụ thể trong vụ việc này, thông qua các máy tính đã bị mã độc kiểm soát, hacker có thể cấu hình thay đổi tên miền của website để trỏ về trang web giả mạo, cấu hình thay đổi thông tin hiển thị trên màn hình và nội dung trên hệ thống loa phát thanh thông báo…", ông Ngô Tuấn Anh chia sẻ thêm.

|

Theo hack-cn, trang thống kê và xếp hạng hacker của Trung Quốc, thì 1937cn đã thực hiện trên 40.000 cuộc tấn công vào hệ thống mạng và website của các nước khu vực châu Á, trong đó có Việt Nam.

Tháng 8/2013, 1937cn đã tấn công hai website Thegioididong.com.vn và Facebook.com.vn, chuyển hướng người dùng sang một trang web lạ với lời lẽ khiêu kích. Sự cố đã được khắc phục sau đó mà theo các chuyên gia nhận định, máy chủ điều hướng hai tên miền nói trên có thể đã bị cài mã độc.

Những cuộc tấn công vào các website Việt Nam tăng cao sau thời điểm trên. Trong những năm qua, Bkav cũng đã nhiều lần cảnh báo về phần mềm gián điệp tại Việt Nam. Đơn cử như, trong năm 2013, Bkav đã cảnh báo và phân tích 2 lỗ hổng MS13-051 và MS12-027 trên phần mềm Microsoft Word là 2 "vũ khí" được tin tặc sử dụng trong chiến dịch phần mềm gián điệp hoành hành tại Việt Nam. Lỗ hổng MS13-051 tồn tại trong cơ chế xử lý ảnh PNG của Microsoft Office 2003 đã bị hacker âm thầm khai thác từ năm 2009, và trong suốt 4 năm 2009 - 2013, nhiều người dùng tại Việt Nam có thể đã trở thành nạn nhân của tội phạm mạng mà không hề hay biết.

Theo vnreview.vn