Hơn 3 triệu máy chủ web có thể bị tấn công qua lỗ hổng bảo mật mới được phát hiện

(QNO) - Tiêu biểu trong số đó là Samsam (còn được biết đến với tên gọi Samas) mã độc từng gây tê liệt toàn bộ hệ thống một bệnh viện Mỹ vào tháng 3.2016.

|

| Mã độc tống tiền sẽ tấn công thẳng vào máy chủ (server) để mã hóa toàn bộ client |

Thời gian gần đây, rất nhiều mã độc tống tiền (ransomware) đang trở thành vũ khí ưa thích của các hacker nhằm kiếm lợi nhuận thật nhanh. Sử dụng cách thức mã hóa dữ liệu trên thiết bị của nạn nhân để đòi tiền chuộc, sự nguy hiểm của ransomware cao hơn rất nhiều cho với các trojan và virus thông thường.

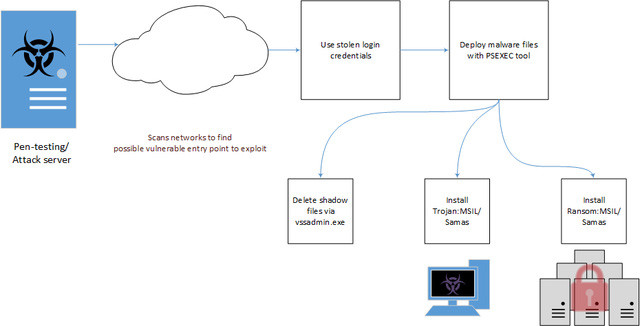

Không dừng lại ở đó, theo nghiên cứu của các chuyên gia bảo mật, mã độc tống tiền ngày càng sở hữu phương thức hoạt động nguy hiểm hơn rất nhiều:xâm nhập hệ thống máy chủ doanh nghiệp, sau đó phát tán mã độc tống tiền tới tất cả client (máy khách) được kết nối. Tiêu biểu trong số đó là Samsam (còn được biết đến với tên gọi Samas) mã độc từng gây tê liệt toàn bộ hệ thống một bệnh viện Mỹ vào tháng 3.2016.

Sau vụ việc này, FBI, Intel và cả Cisco đã tiến hành điều tra kĩ lưỡng về chiến dịch phát tán mã độc nguy hiểm trên. Kết quả cho thấy, hacker đã khai thác thành công các lỗ hổng trên nền tảng java JBoss cũ chạy trên server (máy chủ) của doanh nghiệp bị tấn công. Đáng nói, có tới 3,2 triệu server web trên thế giới đang hoạt động trên nền tảng JBoss này, tất cả đều có thể bị tấn công, lây nhiễm mã độc tống tiền trong thời gian tới.

|

| Những quốc gia/vùng lãnh thổ bị mã độc tấn công |

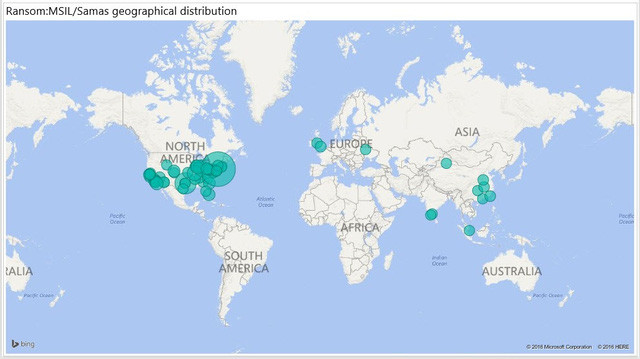

Chuyên gia nghiên cứu của Cisco cũng chỉ ra rằng, 2.100 máy chủ trên 1.600 IP đã bị hacker xâm nhập thời gian qua. Nạn nhân của những mã độc này là hệ thống trường học, chính phủ và đặc biệt là một số hãng hàng không lớn trên thế giới. Không chỉ có Samsam, những backdoor nổi tiếng khác như "mela," "shellinvoker", "jbossinvoker", "zecmd", "cmd", "genesis", "sh3ll" cũng lần lượt xuất hiện trên các hệ thống máy chủ này.

Tìm hiểu sâu hơn, chuyên gia bảo mật phát hiện phần lớn máy chủ web bị tấn công được triển khai trên nền tảng JBoss thuộc hệ thống quản lý thư viện (Library Management System) Destiny - do Fellot phát triển. Điều bất ngờ, Fellot được biết tới là một hệ thống sở hữu khả năng bảo mật ấn tượng, tự động nâng cấp JBoss, vá lỗi tất cả các phiên bản từ 9.0 đến 13.5 cũng như loại bỏ các backdoor cho người dùng.

|

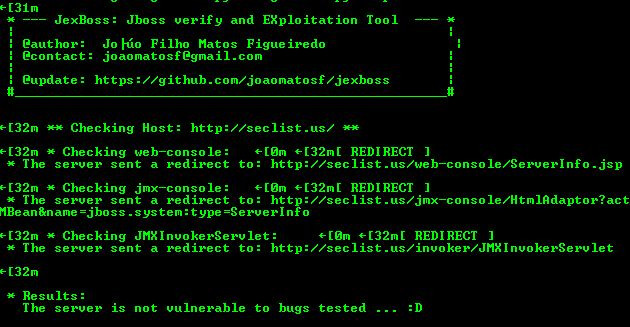

Sau khi nghiên cứu những tập tin bị lây nhiễm, Cisco phát hiện những đoạn mã backdoor có liên quan đến công cụ công cụ thử nghiệm JBoss có tên gọi JexBoss - được open-source trên GitHub. Rất có thể những hacker đã cài webshell (mã độc, cửa hậu có nhiều chức năng để hỗ trợ các hacker chiếm quyền quản lý các hệ thống website) lên máy chủ web thông qua lỗ hổng này.

Sau vụ việc này, US-CERT và Cisco đã thông báo cho các bên bị ảnh hưởng, đồng thời khuyến cáo toàn bộ admin server web kiểm tra hệ thống của mình.

Theo genk.vn

Zalo Báo & Đài PT-TH Quảng Nam

Zalo Báo & Đài PT-TH Quảng Nam