(QNO) - Hãng bảo mật Kaspersky vừa phát hiện ra một loại malware gần như "vô hình" đang tấn công hàng loạt ngân hàng trên thế giới để rút tiền từ chính các máy ATM.

|

Cách đây 2 năm, các chuyên gia bảo mật của Kaspersky Lab (trụ sở tại Moscow - Nga) phát hiện ra rằng, mạng doanh nghiệp của họ bị nhiễm 1 loại phần mềm độc hại chưa từng được biết đến trước đó. Gần như toàn bộ malware nằm bên trong bộ nhớ của các máy tính bị thâm nhập, giúp chúng không hề bị phát hiện trong ít nhất 6 tháng hoặc lâu hơn. Cuối cùng, Kaspersky phát hiện ra dấu vết rằng, Duqu 2.0 (tên họ gọi cho malware) có nguồn gốc từ Stuxnet, sâu máy tính siêu tinh vi được cho là do Mỹ và Israel tạo ra để phá hoại chương trình hạt nhân của Iran.

Giờ đây, loại malware "ma quái", vô hình này đang có nguy cơ lan rộng khi được sử dụng bởi các hacker có ý định ăn cắp tiền từ các ngân hàng. Theo nghiên cứu của Kaspersky Labs, các mạng thuộc ít nhất 140 ngân hàng và các doanh nghiệp khác đã bị lây nhiễm bởi loại malware vô hình - malware được thiết kế để cư trú trong bộ nhớ của máy tính. Do việc phát hiện rất khó khăn, con số thực tế có thể còn lớn hơn nhiều. Một đặc điểm gây khó khăn cho việc phát hiện này đó là, hacker sử dụng các công cụ bảo mật và quản trị hệ thống hợp lệ - như PowerShell, Metasploit, và Mimikatz - để lây nhiễm malware vào bộ nhớ máy tính.

"Điều thú vị ở đây là các cuộc tấn công này đang được tiến hành trên toàn cầu và nhằm vào bản thân các ngân hàng. Ngân hàng không có sự chuẩn bị đầy đủ trong nhiều trường hợp để đối phó với hacker" - chuyên gia Kurt Baumgartner của Kaspersky Labs cho biết. Ông nói thêm rằng, hacker đứng đằng sau các cuộc tấn công "đang rút tiền khỏi ngân hàng ngay bên trong ngân hàng" bằng cách cấy malware vào các máy tính đang vận hành máy rút tiền tự động (ATM).

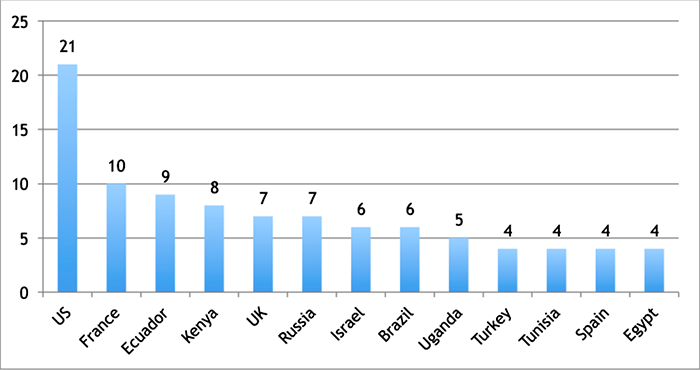

140 tổ chức (không được nêu tên cụ thể) bị ảnh hưởng bởi malware nằm ở 40 quốc gia khác nhau. Trong số này, Mỹ, Pháp, Ecuador, Kenya, và Anh là top 5 nước bị ảnh hưởng nặng nhất. Các nhà nghiên cứu của Kaspersky Lab hiện chưa rõ liệu hacker cá nhân đơn lẻ hay 1 nhóm hacker có tổ chức, đứng đằng sau vụ tấn công. Việc sử dụng loại malware không tồn tại dưới dạng tập tin, cũng như sử dụng tên miền command-server không liên kết với bất kỳ tổ chức nào khiến các nhà nghiên cứu khó có thể quy kết ai là kẻ đứng sau.

Thu thập mật khẩu

Các nhà nghiên cứu lần đầu tiên phát hiện ra malware là hồi cuối năm ngoái, khi đội bảo mật của 1 ngân hàng tìm thấy 1 bản copy của Meterpreter— một thành phần trong bộ nhớ của Metasploit—residing - nằm trong bộ nhớ vật lý của 1 bộ điều khiển tên miền Microsoft (Microsoft domain controller). Sau khi tiến hành phân tích, các nhà nghiên cứu tìm thấy rằng, mã Meterpreter được tải và 'tiêm' vào bộ nhớ bằng các lệnh PowerShell. Máy tính bị nhiễm malware cũng sử dụng công cụ mạng NETSH của Microsoft để chuyển dữ liệu tới các máy chủ mà hacker kiểm soát. Để có được các đặc quyền quản trị nhằm đạt được mục đích, kẻ tấn công sử dụng công cụ Mimikatz. Nhằm làm giảm khả năng để lại bằng chứng tấn công trong nhật ký hoạt động (log) hay ổ cứng, hacker giấu các lệnh PowerShell bên trong registry của Windows.

|

| Danh sách một số các quốc gia bị malware tấn công. |

Tuy nhiên, rất may là bằng chứng trên bộ điều khiển tên miền còn nguyên vẹn, và nguyên nhân có lẽ là bởi nó đã không được khởi động lại trước khi các chuyên gia của Kaspersky Lab bắt đầu cuộc điều tra. Sau khi tiến hành phân tích các nội dung bộ nhớ bị xoá, cũng như xem lại các Windows registry, Kaspersky đã có thể khôi phục mã Meterpreter và Mimikatz. Về sau, hãng bảo mật này khẳng định rằng, hacker đã sử dụng các công cụ để thu thập mật khẩu của admin hệ thống. Các công cụ cũng được dùng cho việc quản trị từ xa các PC bị lây nhiễm.

"Chúng tôi đang nói về rất nhiều vụ tấn công với những cách thức thực hiện khác nhau" - chuyên gia Baumgartner cho biết khi nói về các lây nhiễm mà Kaspersky tìm ra được sau những phát hiện ban đầu. "Chúng tôi đang đi tìm mẫu số chung của tất cả các cuộc tấn công này, khi mà hacker tiến hành nhúng PowerShell vào registry để tải Meterpretor và thực hiện hành động của chúng từ đó bằng các công cụ quản trị Windows chính thống".

Nhóm chuyên gia bảo mật hiện vẫn chưa biết malware này ban đầu được thiết lập như thế nào, tuy nhiên, có thể hacker đã dùng tới các cuộc tấn công SQL-injection cũng như khai thác các plugin cho ứng dụng quản lý nội dung WordPress. Kaspersky Lab dự tính cung cấp thêm chi tiết về malware này vào tháng 4, như cách malware được dùng để rút tiền từ máy ATM; còn hiện tại, những tổ chức và ngân hàng quan tâm có thể tìm hiểu các nguy cơ và chi tiết kỹ thuật về malware tại đây.

Theo ictnews.vn